Im Betrieb einer Windows-Domäne ist DNS ein fundamentaler Bestandteil: über DNS finden Clients Dienste und Server. Mit jedem Domain-Controller (häufig auch kurz als "der Windows-Server" oder mit seiner meist ebenfalls eingerichteten Funktion "der Fileserver" bezeichnet) wird normalerweise auch ein DNS-Server für die Domäne installiert. Da DNS aber auch für alle Rechnerverbindungen ins Internet genutzt wird, ist es wichtig, den Domänen-Namen sorgsam zu wählen und den DNS-Dienst so aufzusetzen, dass er in die Infrastruktur des LUH-Netzes passt. Im Folgenden finden Sie die Empfehlungen und Vorgaben des Rechenzentrums, an die Sie sich möglichst halten sollten.

DNS-Setup

An der LUH sollen die Active-Directory-DNS-Namen nicht "offizielle" Internet-Namen sein, d.h. insbesondere nicht unterhalb von uni-hannover.de. angesiedelt werden. Stattdessen werden LUH-lokale DNS-Zonen für den AD-Einsatz genutzt.

Wahl der DNS-Namen

Empfohlenes Vorgehen ist eine der Organisationseinheit entsprechende Subdomäne unterhalb der nur LUH-lokal aufgelösten Domain ad.uni-h.de zu verwenden. Diese Subdomäne soll der üblichen Subdomänen-Bezeichnung entsprechen, so sollte z.B. zu den Internet-Namen *.example.uni-hannover.de der AD-Name example.ad.uni-h.de gewählt werden. Diese Wahl sorgt für eine klare Zuständigkeit und vermeidet Überschneidungen. Sind weitere AD-Domänen gewünscht, kann einfach ein Zusatz an die Subdomänen-Bezeichnung gehängt werden (z.B. example2.ad.uni-h.de oder example-test.ad.uni-h.de), wobei keine entsprechende Eintragung unter uni-hannover.de erfolgen muss.

(Bisher wurde die Top-Level-Domain intern statt der Subdomain ad.uni-h.de empfohlen, damit umgesetzte Windows-Domänen werden problemlos weiter unterstützt.)

Die Computer in so einer Domäne sollten in Ihrem Windows-Computernamen aber ebenfalls die Subdomäne enthalten. Hintergrund dafür sind domänen-übergreifende Windows-Tools, bei denen eine Eindeutigkeit des Windows-Computernamens ohne Domänen-Anteil (teilweise sind PCs gar nicht in einer Domäne) wichtig ist oder die Arbeit und Übersichtlichkeit deutlich vereinfacht (z.B. WSUS, Sophos). Für den Computernamen wurde daher festgelegt, zum normalen Internet-Namen der Form RDN.OE.uni-hannover.de (RDN Platzhalter für den Rechnernamen, OE für die Subdomäne der Organisationseinheit) den Windows-Computernamen left(left(OE_OHNEMINUS,6)+’-’+RDN,15) zu wählen. D.h. die maximal ersten 6 Buchstaben des Institutskürzels nach Weglassung aller ggf. enthaltenen "-" werden mit einem "-" getrennt um den Hostnamen (wie er im normalen DNS steht) erweitert, das ganze aber nach maximal 15 Zeichen abgeschnitten. Z.B. wird so der Rechner mit dem DNS-Namen pc220hh.example.uni-hannover.de unter Windows als exampl-pc220hh benannt (unabhängig davon, in welcher Windows-Active-Directory-Domäne er ist).

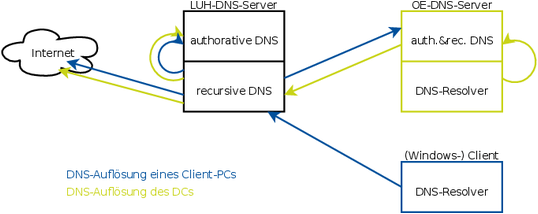

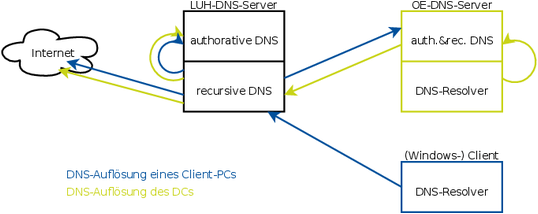

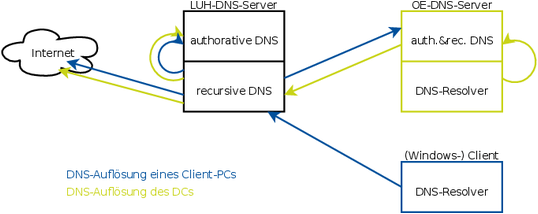

DNS-Server

Standardmäßig ist unter Windows der DC auch DNS-Server, und die DNS-Zone für das AD wird im AD selbst gespeichert. Dieses ist auch in der LUH Empfehlung. Allerdings sollte der DNS-Server auf dem DC nur als autoritativer Server für die ad.uni-h.de-Subzone und nicht als allgemein namensauflösender rekursiver Server genutzt werden. Stattdessen sollen die Clients die normalen DNS-Server der LUH (130.75.1.32 & 130.75.1.40) verwenden.

Dafür ist die Eintragung einer Delegierung der Subzone OE.ad.uni-h.de auf den Uni-DNS-Servern notwendig. Das Rechenzentrum pflegt auf den zentralen DNS-Servern die Zone ad.uni-h.de (mit rein LUH-interner Auflösung), in denen Einträge der Form

OE.ad.uni-h.de. IN NS dc.OE.uni-hannover.de.

enthalten sind. Diese Einträge sind wie für DNS-Einträge üblich beim Rechenzentrum zu beantragen.

DNS auf dem Windows-Server

Mit dem oben beschriebenen Setup könnte man die rekursive Auflösung bzw. das Forwarding für den DNS-Server auf den Windows-DCs abschalten. Jedoch entspräche das nicht dem Microsoft-Best-Practise. Daher sollte man die Windows-DNS-Server folgendermaßen konfigurieren:

- autoritativ für die OE.ad.uni-h.de-Zone

- Rekursion an

- Forwarding an die LUH-DNS-Server 130.75.1.32 & 130.75.1.40

- auf dem Server unter Netzwerkeinstellungen den DC selbst als DNS-Server angeben, bei 2 DCs über Kreuz den jeweiligen anderen als 1. und sich selbst als 2.

- in der Windows-Firewall nur Anfragen von 130.75.1.0/24 und dem eigenen Subnetz zulassen (wegen eines anderen DCs und zu Testzwecken), alternativ aus dem ganzen Netz der LUH - nicht aber von außerhalb der Universität (dDoS-Probleme).

Zudem empfiehlt es sich, auch das Aufräumen veralteter Einträge zu aktivieren (entspricht dem MS-Best-Practise).

DNS am Windows-Client

Außer auf den DCs (s.o.) sollen in den Netzwerkeinstellungen der Windows-Clients die normalen LUH-DNS-Server 130.75.1.32 und 130.75.1.40 eingetragen werden. Dadurch funktioniert nicht nur das vom Rechenzentrum betriebene DNS-basierte Intrusion-Detection zielgerichtet, vielmehr wird die Abhängigkeit von den DCs reduziert: ist der DC des Instituts nicht verfügbar, so kann der Client trotzdem ins Internet, und der Nutzer kann Mail bearbeiten, Intranet-Anwendungen nutzen und im Web surfen.

Zudem sollten in den Netzwerkeinstellungen noch Wins und Netbios über TCP/IP ausgeschaltet werden. Ebenso sind die Protokolle zur Topologieerkennung und QoS nicht nötig und sollten deaktiviert werden.